ما هي الهندسة الاجتماعية؟

الهندسة الاجتماعية هي فن التعامل مع مستخدمي نظام الحوسبة للكشف عن المعلومات السرية التي يمكن استخدامها للوصول غير المصرح به إلى نظام الكمبيوتر. يمكن أن يشمل المصطلح أيضًا أنشطة مثل استغلال اللطف البشري والجشع والفضول للوصول إلى المباني ذات الوصول المقيد أو حمل المستخدمين على تثبيت برنامج مستتر.

إن معرفة الحيل التي يستخدمها المتسللون لخداع المستخدمين لإطلاق معلومات تسجيل الدخول الحيوية من بين أمور أخرى أمر أساسي في حماية أنظمة الكمبيوتر

في هذا البرنامج التعليمي ، سوف نقدم لك تقنيات الهندسة الاجتماعية الشائعة وكيف يمكنك التوصل إلى تدابير أمنية لمواجهتها.

كيف تعمل الهندسة الاجتماعية؟

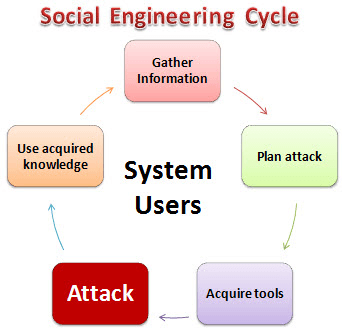

هنا،

- جمع المعلومات : هذه هي المرحلة الأولى ، ويتعلم قدر المستطاع حول الضحية المقصودة. يتم جمع المعلومات من المواقع الإلكترونية للشركة ، والمنشورات الأخرى ، وفي بعض الأحيان عن طريق التحدث إلى مستخدمي النظام المستهدف.

- خطة الهجوم : يحدد المهاجمون كيف يعتزم تنفيذ الهجوم

- الحصول على الأدوات : تشمل برامج الكمبيوتر التي سيستخدمها المهاجم عند بدء الهجوم.

- الهجوم : استغلال نقاط الضعف في النظام المستهدف.

- استخدام المعرفة المكتسبة : يتم استخدام المعلومات التي يتم جمعها خلال تكتيكات الهندسة الاجتماعية مثل أسماء الحيوانات الأليفة وتواريخ ميلاد مؤسسي المؤسسة ، وما إلى ذلك في هجمات مثل تخمين كلمة المرور.

تقنيات الهندسة الاجتماعية الشائعة:

تقنيات الهندسة الاجتماعية يمكن أن تتخذ أشكالا عديدة . فيما يلي قائمة التقنيات الشائعة الاستخدام.

- استغلال الألفة: المستخدمون أقل تشكًا في الأشخاص الذين يعرفونهم. يمكن للمهاجم أن يتعرف على مستخدمي النظام المستهدف قبل هجوم الهندسة الاجتماعية. قد يتفاعل المهاجم مع المستخدمين أثناء الوجبات ، وعندما يدخّن المستخدمون ، قد ينضم ، في المناسبات الاجتماعية ، إلخ. وهذا يجعل المهاجم مألوفًا لدى المستخدمين. لنفترض أن المستخدم يعمل في مبنى يتطلب رمز وصول أو بطاقة للوصول ؛ يجوز للمهاجم متابعة المستخدمين عند دخولهم مثل هذه الأماكن. يحب المستخدمون أن يفتحوا الباب مفتوحًا للمهاجمين لأنهم معتادون عليه. يمكن للمهاجم أيضًا أن يطلب إجابات عن أسئلة مثل المكان الذي تقابل فيه زوجتك ، واسم مدرس الرياضيات في المدرسة الثانوية ، وما إلى ذلك. من المرجح أن يكشف المستخدمون عن إجابات لأنهم يثقون في الوجه المألوف.

- الظروف المخيفة: يميل الناس إلى تجنب الأشخاص الذين يخافون الآخرين من حولهم. باستخدام هذه التقنية ، قد يتظاهر المهاجم بوجود وسيطة ساخنة على الهاتف أو مع شريك في المخطط. قد يطلب المهاجم بعد ذلك من المستخدمين الحصول على معلومات يمكن استخدامها للتقليل من أمان نظام المستخدمين. من المرجح أن يقدم المستخدمون الإجابات الصحيحة فقط لتجنب مواجهة مع المهاجم. يمكن أيضًا استخدام هذه التقنية لتجنب فحصها عند نقطة تفتيش أمنية.

- الخداع : تستخدم هذه التقنية الخداع والخداع للحصول على بيانات خاصة من المستخدمين. قد يحاول المهندس الاجتماعي انتحال شخصية موقع ويب حقيقي مثل Yahoo ثم يطلب من المستخدم المطمئن تأكيد اسم الحساب وكلمة المرور الخاصة به. يمكن أيضًا استخدام هذه التقنية للحصول على معلومات بطاقة الائتمان أو أي بيانات شخصية أخرى ذات قيمة.

- Tailgating : يتضمن هذا الأسلوب متابعة المستخدمين خلفهم عند دخولهم مناطق محظورة. بصفتك مجاملة إنسانية ، من المرجح أن يدع المستخدم المهندس الاجتماعي داخل المنطقة المحظورة.

- استغلال فضول الإنسان : باستخدام هذه التقنية ، قد يقوم المهندس الاجتماعي بإسقاط قرص فلاش مصاب بفيروس في منطقة يمكن للمستخدمين من خلالها التقاطها بسهولة. من المرجح أن يقوم المستخدم بتوصيل قرص الفلاش بالكمبيوتر. قد يعمل قرص الفلاش تلقائيًا على تشغيل الفيروس ، أو قد يتم إغراء المستخدم بفتح ملف باسم مثل تقرير إعادة تقييم الموظفين 2013.docx والذي قد يكون بالفعل ملفًا مصابًا.

- استغلال الجشع البشري : باستخدام هذه التقنية ، قد يجذب المهندس الاجتماعي المستخدم بوعود لكسب الكثير من المال عبر الإنترنت عن طريق ملء نموذج وتأكيد تفاصيله باستخدام تفاصيل بطاقة الائتمان ، إلخ.

تدابير مكافحة الهندسة الاجتماعية

معظم التقنيات المستخدمة من قبل المهندسين الاجتماعيين تنطوي على معالجة التحيزات البشرية . لمواجهة هذه التقنيات ، يمكن لمنظمة ما ؛

- لمواجهة استغلال الألفة ، يجب تدريب المستخدمين على عدم استبدال الألفة بتدابير الأمان. حتى الأشخاص الذين يعرفونهم يجب عليهم إثبات أن لديهم الإذن بالوصول إلى مناطق ومعلومات معينة.

- لمواجهة هجمات الظروف المخيفة ، يجب تدريب المستخدمين على التعرف على تقنيات الهندسة الاجتماعية التي تصطاد من أجل معلومات حساسة وأن تقول بأدب لا.

- لمواجهة تقنيات التصيد الاحتيالي ، تستخدم معظم المواقع مثل Yahoo اتصالات آمنة لتشفير البيانات وإثبات أنها هي التي تدعي أنها كذلك. قد يساعدك التحقق من عنوان URL في اكتشاف المواقع المزيفة . تجنب الرد على رسائل البريد الإلكتروني التي تطلب منك تقديم معلومات شخصية .

- لمواجهة هجمات الذيل ، يجب تدريب المستخدمين على عدم السماح للآخرين باستخدام تصريح الأمان الخاص بهم للوصول إلى المناطق المحظورة. يجب على كل مستخدم استخدام تصريح الوصول الخاص به.

- لمواجهة فضول الإنسان ، من الأفضل إرسال أقراص فلاش منتقاة لمسؤولي النظام الذين يجب عليهم فحصها بحثًا عن الفيروسات أو غيرها من أنواع العدوى ويفضل أن يكون ذلك على جهاز معزول.

- لمواجهة التقنيات التي تستغل الجشع البشري ، يجب تدريب الموظفين على مخاطر الوقوع في مثل هذه الحيل.

ملخص

- الهندسة الاجتماعية هي فن استغلال العناصر البشرية للوصول إلى موارد غير مصرح بها.

- يستخدم المهندسون الاجتماعيون عددًا من التقنيات لخداع المستخدمين للكشف عن المعلومات الحساسة.

- يجب أن يكون لدى المؤسسات سياسات أمنية لها إجراءات مضادة للهندسة الاجتماعية.