ما هو كالي لينكس؟

Kali Linux هو توزيع أمان لنظام Linux مصمم خصيصًا للطب الشرعي الرقمي واختبار الاختراق. تم تطويره بواسطة Mati Aharoni و Devon Kearns of Offensive Security من خلال إعادة كتابة BackTrack. BackTrack كان نظام التشغيل السابق لأمن المعلومات. كان التكرار الأول من Kali Linux هو Kali 1.0.0 الذي تم تقديمه في مارس 2013. تقوم Offensive Security حاليًا بتمويل ودعم Kalin Linux. إذا كنت ستزور موقع Kali على الويب اليوم ( www.kali.org ) ، فسترى لافتة كبيرة تشير إلى "توزيع اختبار الاختراق الأكثر تقدمًا على الإطلاق". بيان جريء للغاية أنه من المفارقات أنه لم يتم دحضه.

يحتوي Kali Linux على أكثر من 600 من تطبيقات اختبار الاختراق المثبتة مسبقًا لاكتشافها. كل برنامج مع مرونته الفريدة وحالة الاستخدام. يقوم Kali Linux بعمل ممتاز يفصل هذه الأدوات المفيدة إلى الفئات التالية:

- جمع المعلومات

- تحليل الضعف

- الهجمات اللاسلكية

- تطبيقات الويب

- أدوات الاستغلال

- اختبار الإجهاد

- أدوات الطب الشرعي

- استنشاق وخداع

- هجمات كلمة المرور

- الحفاظ على الوصول

- الهندسة العكسية

- أدوات التقارير

- القرصنة الأجهزة

في هذا البرنامج التعليمي للمبتدئين ، ستتعلم:

- ما هو كالي لينكس؟

- من يستخدم كالي لينكس ولماذا؟

- كالي لينكس طرق التثبيت

- تثبيت Kali Linux باستخدام Virtual Box

- الابتداء مع كالي لينكس واجهة المستخدم الرسومية

- ما هو Nmap؟

- كيفية إجراء المسح الضوئي Nmap الأساسية على كالي لينكس

- ما هو Metasploit؟

من يستخدم كالي لينكس ولماذا؟

يعد Kali Linux حقًا نظام تشغيل فريدًا ، حيث إنه أحد المنصات القليلة التي يتم استخدامها بشكل مفتوح من قِبل كل من الأشرار والأشرار. يستخدم كل من مسؤولي الأمن و Black Hat Hackers نظام التشغيل هذا على نطاق واسع. واحد للكشف عن الانتهاكات الأمنية ومنعها ، والآخر لتحديد الخروقات الأمنية وربما استغلالها. عدد الأدوات التي تم تكوينها وتثبيتها مسبقًا على نظام التشغيل ، جعل Kali Linux سكين الجيش السويسري في أي مربع أدوات للمحترفين في مجال الأمن.

المحترفون الذين يستخدمون Kali Linux

- مسؤولو الأمن - مسؤولو الأمن مسؤولون عن حماية معلومات وبيانات مؤسستهم. يستخدمون Kali Linux لمراجعة البيئة (البيئة) الخاصة بهم والتأكد من عدم وجود نقاط ضعف يمكن اكتشافها بسهولة.

- مسؤولو الشبكة - مسؤولو الشبكة مسؤولون عن الحفاظ على شبكة فعالة وآمنة. يستخدمون Kali Linux لمراجعة شبكتهم. على سبيل المثال ، لدى Kali Linux القدرة على اكتشاف نقاط الوصول المارقة.

- شبكة المهندسين المعماريين - شبكة المهندسين المعماريين ، هي المسؤولة عن تصميم بيئات شبكة آمنة. يستخدمون Kali Linux لمراجعة تصميماتهم الأولية وضمان عدم تجاهل أي شيء أو تكوينه بطريقة خاطئة.

- Pen Testers - Pen Testers ، استخدم Kali Linux لمراجعة البيئات وإجراء الاستطلاع على بيئات الشركات التي تم التعاقد معهم لمراجعتها.

- CISO - CISO أو كبير مسؤولي أمن المعلومات ، استخدم Kali Linux لمراجعة بيئتهم داخليًا واكتشاف ما إذا كان قد تم وضع أي تطبيقات جديدة أو تكوينات روج.

- Forensic Engineers - Kali Linux يمتلك "وضع الطب الشرعي" ، والذي يسمح لمهندس الطب الشرعي بإجراء اكتشاف البيانات واستعادتها في بعض الحالات.

- White Hat Hackers - White Hat Hackers ، على غرار Pen Testers ، يستخدم Kali Linux لمراجعة واكتشاف الثغرات الأمنية التي قد تكون موجودة في بيئة.

- Black Hat Hackers - Black Hat Hackers ، استخدم Kali Linux لاكتشاف نقاط الضعف واستغلالها. يحتوي Kali Linux أيضًا على العديد من تطبيقات المهندس الاجتماعي ، والتي يمكن استخدامها من قِبل Black Hat Hacker لتسوية مؤسسة أو فرد.

- قراصنة القبعة الرمادية - قراصنة القبعة الرمادية ، يقعون بين القبعة البيضاء وقراصنة القبعة السوداء. سوف يستخدمون Kali Linux بنفس الطرق المتبعة في الطريقتين السابقتين.

- Computer Enthusiast - يعد Computer Enthusiast مصطلحًا عامًا جدًا ، ولكن يمكن لأي شخص مهتم بمعرفة المزيد عن الشبكات أو أجهزة الكمبيوتر ، بصفة عامة ، استخدام Kali Linux لمعرفة المزيد حول تكنولوجيا المعلومات والشبكات ومواطن الضعف الشائعة.

كالي لينكس طرق التثبيت

يمكن تثبيت Kali Linux باستخدام الطرق التالية:

طرق تشغيل Kali Linux:

- مباشرة على جهاز كمبيوتر ، كمبيوتر محمول - باستخدام صورة Kali ISO ، يمكن تثبيت Kali Linux مباشرة على جهاز كمبيوتر أو كمبيوتر محمول. هذه الطريقة هي الأفضل إذا كان لديك كمبيوتر شخصي معتاد على استخدام Kali Linux. أيضًا ، إذا كنت تخطط أو تجري أي اختبار لنقطة الوصول ، يوصى بتثبيت Kali Linux مباشرة على الكمبيوتر المحمول الذي يدعم Wi-Fi.

- المحاكاة الافتراضية (VMware ، Hyper-V ، Oracle VirtualBox ، Citrix) - يدعم Kali Linux برامج Hypervisor الأكثر شهرة ويمكن أن يكون بسهولة في الأجهزة الأكثر شعبية. تتوفر الصور المعدة مسبقًا للتنزيل من www.kali.org ، أو يمكن استخدام ISO لتثبيت نظام التشغيل في برنامج Hypervisor المفضل يدويًا.

- Cloud (Amazon AWS ، Microsoft Azure) - نظرًا لشعبية Kali Linux ، يوفر كل من AWS و Azure صورًا لـ Kali Linux.

- قرص تمهيد USB - باستخدام ISO Kali Linux ، يمكن إنشاء قرص تمهيد إما لتشغيل Kali Linux على جهاز دون تثبيته فعليًا أو لأغراض الطب الشرعي.

- Windows 10 (التطبيق) - يمكن الآن تشغيل Kali Linux أصليًا على Windows 10 ، عبر سطر الأوامر. لا تعمل جميع الميزات بعد ، حيث لا يزال هذا في الوضع التجريبي.

- Mac (تمهيد مزدوج أو فردي) - يمكن تثبيت Kali Linux على نظام Mac ، كنظام تشغيل ثانوي أو كقاعدة أساسية. يمكن استخدام وظيفة التشغيل المتوازي أو نظام التشغيل Mac لتكوين هذا الإعداد.

تثبيت Kali Linux باستخدام Virtual Box

الطريقة الأسهل والأكثر استخدامًا على نطاق واسع هي تثبيت Kali Linux وتشغيله من VirtualBox من Oracle.

تتيح لك هذه الطريقة مواصلة استخدام أجهزتك الحالية أثناء تجربة Kali Linux المميز في بيئة معزولة تمامًا . أفضل من كل شيء مجاني. كلا Kali Linux و Oracle VirtualBox مجانيان للاستخدام. يفترض هذا البرنامج التعليمي أنك قمت بالفعل بتثبيت VirtualBox Oracle على نظامك وتمكّن Virtualization 64 بت عبر Bios.

الخطوة 1) انتقل إلى https://images.offensive-security.com/virtual-images/kali-linux-2019.2-vbox-amd64.ova

سيؤدي هذا إلى تنزيل صورة OVA ، والتي يمكن استيرادها إلى VirtualBox

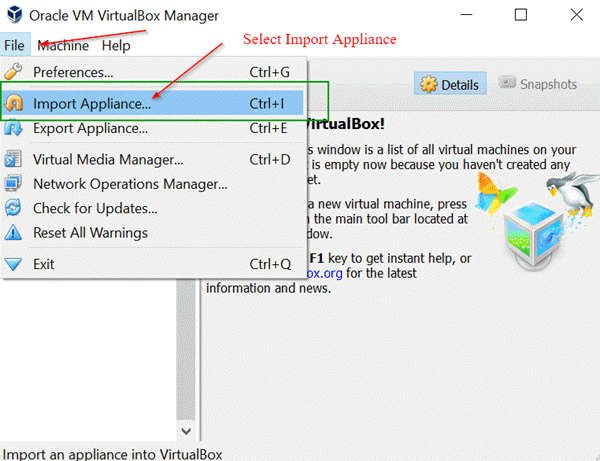

الخطوة 2) افتح تطبيق Oracle VirtualBox ، ومن القائمة "ملف" ، حدد "استيراد الأجهزة"

ملف القائمة -> استيراد الأجهزة

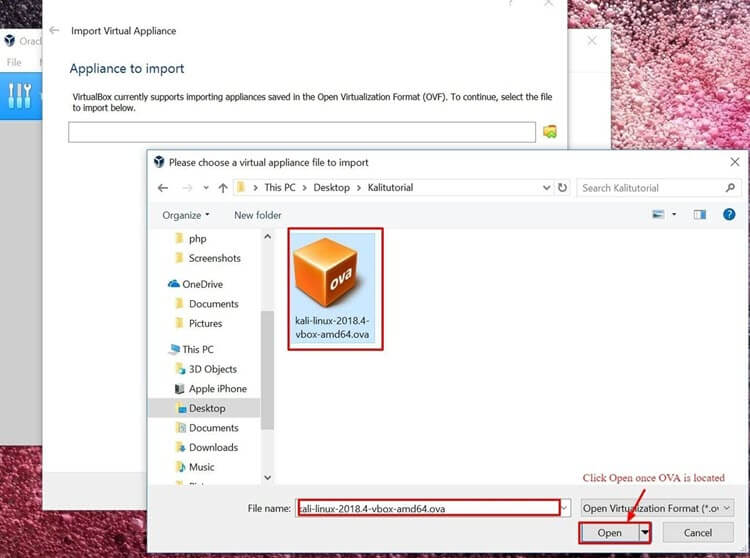

الخطوة 3) على الشاشة التالية "Appliance to Import" استعرض للوصول إلى موقع ملف OVA الذي تم تنزيله وانقر فوق " فتح"

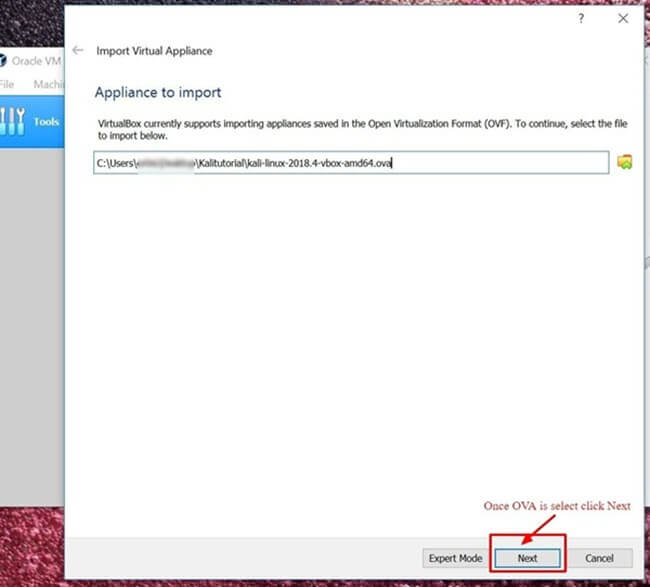

الخطوة 4) بمجرد النقر فوق " فتح" ، ستتم إعادتك إلى " Appliance to Import " ببساطة انقر فوق " التالي"

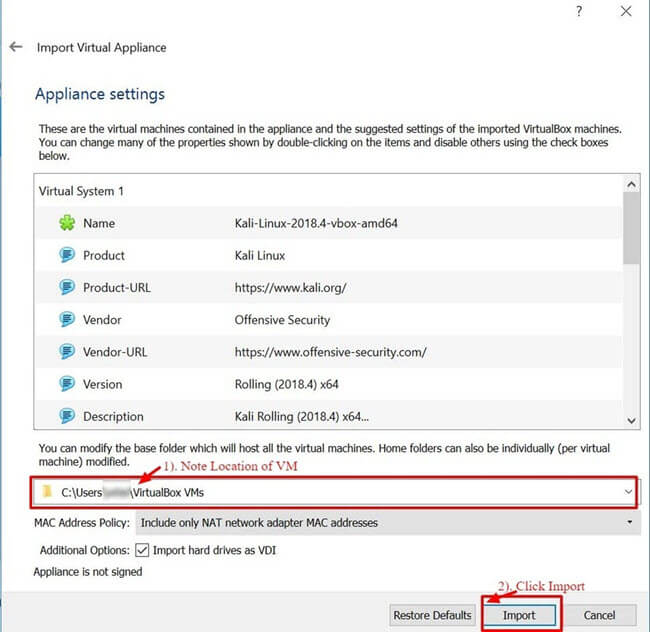

الخطوة 5) تعرض الشاشة التالية " إعدادات الجهاز " ملخصًا لإعدادات الأنظمة ، مع ترك الإعدادات الافتراضية على ما يرام. كما هو موضح في لقطة الشاشة أدناه ، قم بتدوين مكان وجود الجهاز الظاهري ، ثم انقر فوق استيراد .

الخطوة 6) سيقوم VirtualBox الآن باستيراد جهاز Kali Linux OVA. قد تستغرق هذه العملية من 5 إلى 10 دقائق حتى تكتمل.

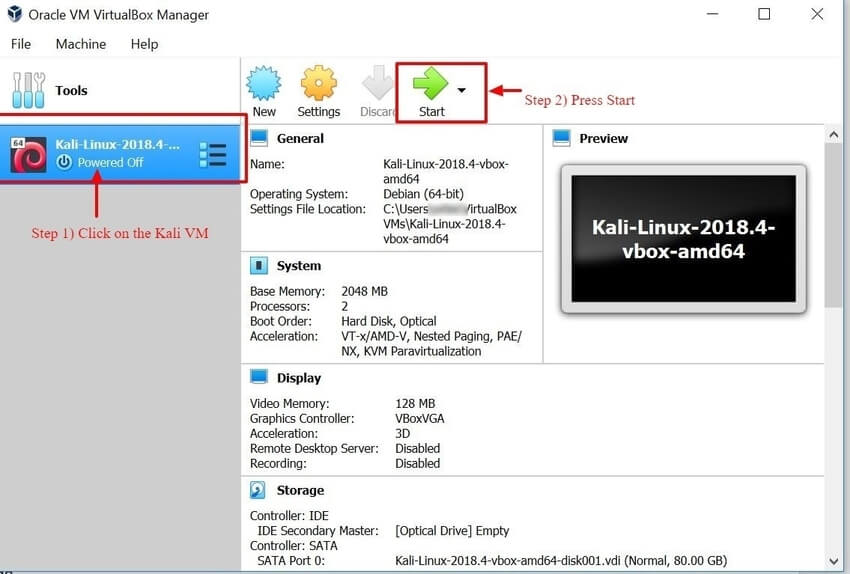

الخطوة 7) مبروك ، تم تثبيت Kali Linux بنجاح على VirtualBox. يجب أن تشاهد الآن Kali Linux VM في VirtualBox Console. بعد ذلك ، سوف نلقي نظرة على Kali Linux وبعض الخطوات الأولية للأداء.

الخطوة 8) انقر على Kali Linux VM داخل لوحة معلومات VirtualBox وانقر فوق Start (ابدأ) ، سيؤدي هذا إلى تشغيل نظام التشغيل Kali Linux.

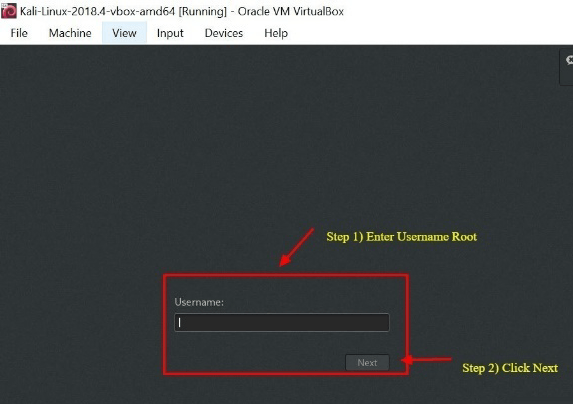

الخطوة 9) على شاشة تسجيل الدخول ، أدخل " الجذر " كاسم المستخدم وانقر فوق " التالي" .

الخطوة 10) كما ذكرنا سابقًا ، أدخل " toor " ككلمة المرور وانقر فوق تسجيل الدخول .

سوف تكون حاضرًا الآن مع Kali Linux GUI Desktop. تهانينا لقد سجلت بنجاح في Kali Linux.

الابتداء مع كالي لينكس واجهة المستخدم الرسومية

يحتوي Kali Desktop على بعض علامات التبويب التي يجب عليك في البداية تدوينها والتعرف عليها. علامة تبويب التطبيقات ، علامة تبويب الأماكن ، و Kali Linux Dock.

علامة تبويب التطبيقات - توفر قائمة منسدلة رسومية لجميع التطبيقات والأدوات المثبتة مسبقًا على Kali Linux. تعد مراجعة علامة تبويب التطبيقات طريقة رائعة للتعرف على نظام التشغيل المميز لنظام التشغيل Kali Linux. تطبيقان سنناقشهما في هذا البرنامج التعليمي هما Nmap و Metasploit . يتم وضع التطبيقات في فئات مختلفة مما يجعل البحث عن تطبيق أسهل بكثير.

الوصول إلى التطبيقات

الخطوة 1) انقر فوق علامة تبويب التطبيقات

الخطوة 2) استعرض للوصول إلى فئة معينة ترغب في استكشافها

الخطوة 3) انقر على التطبيق الذي تريد أن تبدأ.

علامة تبويب الأماكن - على غرار أي نظام تشغيل GUI آخر ، مثل Windows أو Mac ، يعد الوصول السهل إلى المجلدات والصور والمستندات الخاصة بي مكونًا أساسيًا. توفر الأماكن على Kali Linux إمكانية الوصول التي تعد حيوية لأي نظام تشغيل. افتراضيًا ، تحتوي قائمة الأماكن على علامات التبويب التالية: الصفحة الرئيسية وسطح المكتب والمستندات والتنزيلات والموسيقى والصور ومقاطع الفيديو والكمبيوتر وتصفح الشبكة.

الوصول إلى الأماكن

الخطوة 1) انقر فوق علامة التبويب الأماكن

الخطوة 2) حدد الموقع الذي ترغب في الوصول إليه.

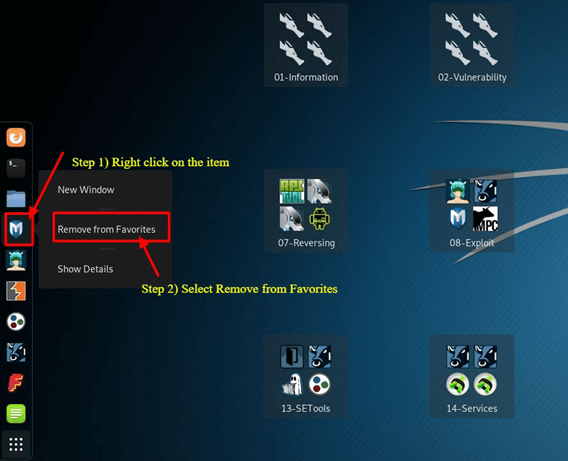

Kali Linux Dock - على غرار Apple Mac's Dock أو شريط مهام Microsoft Windows ، يوفر Kali Linux Dock وصولاً سريعًا إلى التطبيقات المفضلة / المستخدمة بشكل متكرر. يمكن إضافة التطبيقات أو إزالتها بسهولة.

لإزالة عنصر من قفص الاتهام

الخطوة 1) انقر بزر الماوس الأيمن فوق عنصر Dock

الخطوة 2) حدد إزالة من المفضلة

لإضافة عنصر إلى قفص الاتهام

تشبه إضافة عنصر إلى Dock إزالة عنصر من Dock

الخطوة 1) انقر فوق الزر "إظهار التطبيقات" أسفل Dock

الخطوة 2) انقر بزر الماوس الأيمن على التطبيق

الخطوة 3) حدد "إضافة إلى المفضلة"

بمجرد الانتهاء ، سيتم عرض العنصر داخل Dock

يحتوي Kali Linux على العديد من الميزات الفريدة الأخرى ، مما يجعل نظام التشغيل هذا الاختيار الأساسي من قِبل Security Engineers و Hackers على حد سواء. لسوء الحظ ، لا يمكن تغطيتها جميعًا ضمن هذا البرنامج التعليمي ؛ ومع ذلك ، يجب أن لا تتردد في استكشاف الأزرار المختلفة المعروضة على سطح المكتب.

ما هو Nmap؟

Network Mapper ، والمعروفة باسم Nmap لـ short هي أداة مجانية مفتوحة المصدر تستخدم لاكتشاف الشبكة ومسح الثغرات الأمنية. يستخدم محترفي الأمان Nmap لاكتشاف الأجهزة التي تعمل في بيئاتهم. يمكن لـ Nmap أيضًا الكشف عن الخدمات والمنافذ التي يخدمها كل مضيف ، مما يعرض مخاطر أمنية محتملة. على المستوى الأكثر أساسية ، خذ بعين الاعتبار Nmap ، ping على المنشطات. كلما تطورت مهاراتك التقنية كلما زادت الفائدة التي ستجدها من Nmap

يوفر Nmap المرونة لمراقبة مضيف واحد أو شبكة واسعة تتكون من مئات إن لم يكن الآلاف من الأجهزة والشبكات الفرعية. تطورت المرونة التي تقدمها Nmap على مر السنين ، لكنها في جوهرها أداة لفحص المنافذ ، تجمع المعلومات عن طريق إرسال حزم أولية إلى نظام مضيف. ثم يستمع Nmap للردود ويحدد ما إذا كان المنفذ مفتوحًا أو مغلقًا أو مفلترًا.

أول مسح يجب أن تكون على دراية به هو فحص Nmap الأساسي الذي يقوم بمسح أول 1000 منفذ TCP. إذا اكتشف منفذًا يستمع إليه ، فسوف يعرض المنفذ مفتوحًا أو مغلقًا أو مفلترًا. تمت تصفيته بمعنى أن جدار الحماية غالبًا ما يكون معدلاً لحركة المرور على ذلك المنفذ المحدد. فيما يلي قائمة بأوامر Nmap التي يمكن استخدامها لتشغيل الفحص الافتراضي.

Nmap اختيار الهدف

مسح IP واحد

|

nmap 192.168.1.1

|

مسح مضيف

|

nmap www.testnetwork.com

|

مسح مجموعة من عناوين IP

|

nmap 192.168.1.1-20

|

مسح شبكة فرعية

|

nmap 192.168.1.0/24

|

مسح الأهداف من ملف نصي

|

nmap -iL قائمة من ipaddresses.txt

|

كيفية إجراء المسح الضوئي Nmap الأساسية على كالي لينكس

لتشغيل فحص Nmap أساسي في Kali Linux ، اتبع الخطوات أدناه. باستخدام Nmap كما هو موضح أعلاه ، لديك القدرة على مسح IP واحد واسم DNS ومجموعة من عناوين IP والشبكات الفرعية وحتى المسح من الملفات النصية. في هذا المثال ، سنقوم بفحص عنوان IP الخاص بالضيف المحلي.

الخطوة 1) من قائمة Dock ، انقر فوق علامة التبويب الثانية وهي Terminal

الخطوة 2) و المحطة الطرفية يجب أن تفتح نافذة، أدخل الأمر إفكونفيغ، وهذا الأمر بإرجاع عنوان IP المحلي للنظام كالي لينكس الخاص بك. في هذا المثال ، عنوان IP المحلي هو 10.0.2.15

الخطوة 3) قم بتدوين عنوان IP المحلي

الخطوة 4) في نفس الإطار الطرفي ، أدخل nmap 10.0.2.15 ، وهذا سيفحص أول 1000 منفذ على المضيف المحلي . النظر في هذا هو الأساس تثبيت أي منافذ يجب أن تكون مفتوحة.

الخطوة 5) مراجعة النتائج

بشكل افتراضي ، يقوم nmap فقط بفحص أول 1000 منفذ. إذا كنت بحاجة إلى فحص المنافذ الكاملة 65535 ، يمكنك ببساطة تعديل الأمر أعلاه لتضمين -p-.

Nmap 10.0.2.15 -p-

Nmap OS Scan

ميزة أساسية أخرى ولكنها مفيدة من nmap هي القدرة على اكتشاف نظام التشغيل للنظام المضيف. Kali Linux بشكل افتراضي آمن ، لذلك على سبيل المثال ، سيتم استخدام النظام المضيف ، الذي تم تثبيت OracleBox VirtualBox عليه ، كمثال. النظام المضيف هو Windows 10 Surface. عنوان IP للنظام المضيف هو 10.28.2.26.

في النافذة الطرفية ، أدخل الأمر nmap التالي:

nmap 10.28.2.26 - A

مراجعة النتائج

تؤدي إضافة -A إلى إخبار nmap ليس فقط بإجراء فحص المنفذ ولكن أيضًا محاولة اكتشاف نظام التشغيل.

Nmap هو أداة حيوية في أي أدوات الأمن المهنية. استخدم الأمر nmap -h لاستكشاف المزيد من الخيارات والأوامر على Nmap.

ما هو Metasploit؟

Metasploit Framework هو مشروع مفتوح المصدر يوفر موردًا عامًا لبحث الثغرات الأمنية وتطوير التعليمات البرمجية التي تسمح لمهنيي الأمن بالقدرة على التسلل إلى شبكتهم الخاصة وتحديد مخاطر ونقاط الضعف الأمنية. تم شراء Metasploit مؤخرًا بواسطة Rapid 7 (https://www.metasploit.com). ومع ذلك ، لا يزال إصدار مجتمع Metasploit متاحًا على Kali Linux. Metasploit هو إلى حد بعيد أداة الاختراق الأكثر استخداما في العالم .

من المهم أن تكون حذرًا عند استخدام Metasploit نظرًا لأن مسح شبكة أو بيئة ليست لك قد يعتبر غير قانوني في بعض الحالات. في هذا البرنامج التعليمي ، سنعرض لك كيفية بدء تشغيل Metasploit وإجراء فحص أساسي على Kali Linux. تعتبر Metasploit أداة مساعدة متقدمة وستتطلب بعض الوقت لتصبح ماهرًا ، ولكن بمجرد معرفة التطبيق ، ستكون مورداً لا يقدر بثمن.

Metasploit و Nmap

ضمن Metasploit ، يمكننا في الواقع الاستفادة من Nmap. في هذه الحالة ، ستتعرف على كيفية فحص الشبكة الفرعية لـ VirtualBox المحلية من Metasploit باستخدام الأداة المساعدة Nmap التي تعلمناها للتو.

الخطوة 1) في علامة تبويب التطبيقات ، قم بالتمرير لأسفل إلى أدوات الاستغلال 08 ، ثم حدد Metasploit

الخطوة 2) سيتم فتح مربع المحطة ، مع منظمة أطباء بلا حدود في مربع الحوار ، وهذا هو Metasploit

الخطوة 3) أدخل الأمر التالي

db_nmap -V -sV 10.0.2.15/24

(تأكد من استبدال 10.0.2.15 بعنوان IP المحلي الخاص بك)

هنا:

db_ لتقف على قاعدة البيانات

-V تقف لوضع المطول

-sV لتقف على كشف إصدار الخدمة

استغلال Metasploit فائدة

Metasploit قوية جدا مع ميزاتها والمرونة. أحد الاستخدامات الشائعة لـ Metasploit هو استغلال الثغرات الأمنية. فيما يلي سنراجع خطوات مراجعة بعض عمليات الاستغلال ومحاولة استغلال جهاز Windows 7.

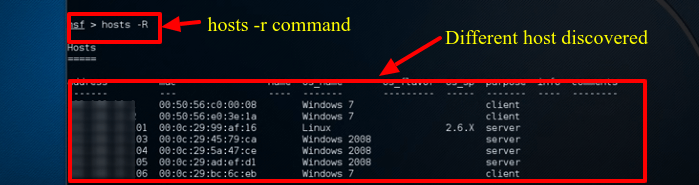

الخطوة 1) على افتراض Metasploit لا تزال مفتوحة أدخل Hosts -R في نافذة المحطة الطرفية. هذا يضيف المضيفين المكتشفة مؤخرًا إلى قاعدة بيانات Metasploit.

الخطوة 2) أدخل " إظهار عمليات الاستغلال " ، وسيوفر هذا الأمر نظرة شاملة على جميع عمليات الاستغلال المتاحة لـ Metasploit.

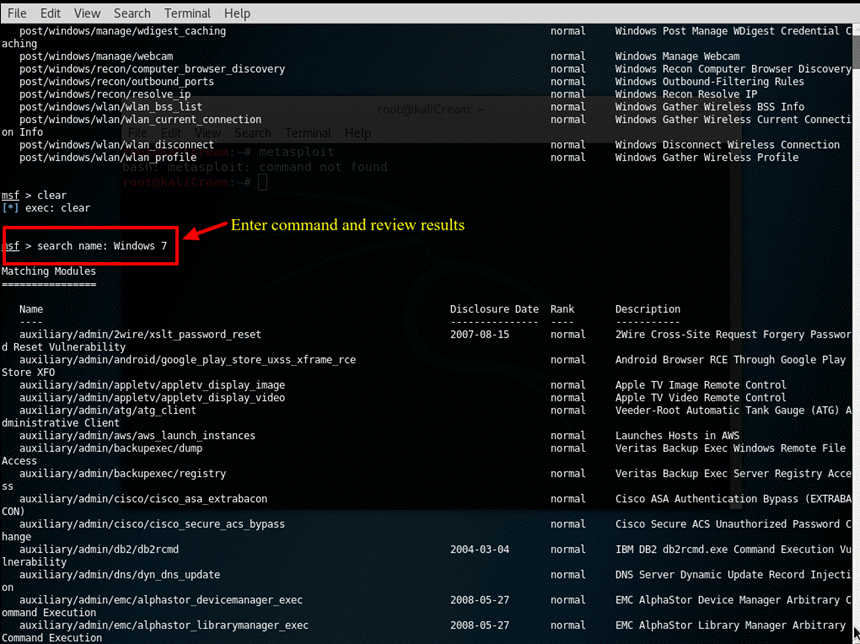

الخطوة 3) الآن ، حاول تضييق القائمة باستخدام هذا الأمر: اسم البحث: Windows 7 ، يبحث هذا الأمر في عمليات الاستغلال التي تتضمن windows 7 على وجه التحديد ، لغرض هذا المثال ، سنحاول استغلال جهاز Windows 7. اعتمادًا على بيئتك ، سيتعين عليك تغيير معلمات البحث للوفاء بالمعايير الخاصة بك. على سبيل المثال ، إذا كان لديك جهاز Mac أو جهاز Linux آخر ، فسيتعين عليك تغيير معلمة البحث لمطابقة نوع الجهاز هذا.

الخطوة 4) لأغراض هذا البرنامج التعليمي ، سوف نستخدم مشكلة عدم حصانة Apple Itunes المكتشفة في القائمة. للاستفادة من استغلال ، يجب علينا إدخال المسار الكامل الذي يتم عرضه في القائمة: استخدام استغلال / windows / browse / apple_itunes_playlist

الخطوة 5) إذا نجح الاستغلال ، فسيتغير موجه الأوامر لعرض اسم الاستغلال متبوعًا > كما هو موضح في لقطة الشاشة أدناه.

الخطوة 6) أدخل خيارات العرض لمراجعة الخيارات المتاحة للاستغلال. سيكون لكل استغلال ، بالطبع ، خيارات مختلفة.

ملخص

باختصار ، Kali Linux هو نظام تشغيل رائع يستخدمه على نطاق واسع العديد من المهنيين من مسؤولي الأمن ، إلى Black Hat Hackers. نظرًا لمرافقها القوية واستقرارها وسهولة استخدامها ، فإنه نظام تشغيل يجب أن يكون الجميع في صناعة تكنولوجيا المعلومات ومتحمسين للكمبيوتر على دراية به. إن استخدام التطبيقين اللذين تمت مناقشتهما في هذا البرنامج التعليمي سيساعد الشركة بشكل كبير في تأمين البنية التحتية لتكنولوجيا المعلومات الخاصة بها. يتوفر كل من Nmap و Metasploit على منصات أخرى ، لكن سهولة الاستخدام والتكوين المثبت مسبقًا على Kali Linux يجعل Kali نظام التشغيل المفضل عند تقييم واختبار أمان الشبكة. كما ذكرنا سابقًا ، احذر من استخدام Kali Linux ، حيث يجب استخدامه فقط في بيئات الشبكات التي تتحكم فيها أو لديك إذن بإجراء الاختبار. كما بعض المرافق ،